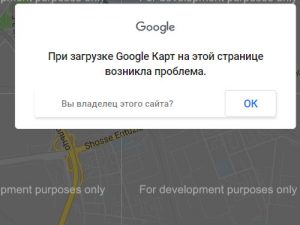

В вебмастере яндекса появилось сообщение:

«Нарушения и угрозы безопасности на сайте. Сайт или некоторые его страницы показываются с пометкой «Сайт может быть опасен». В результатах поиска позиции страниц с такой пометкой понижены. На сайте присутствует вредоносный код, который может заразить компьютеры посетителей вирусом или получить доступ к личной информации.»

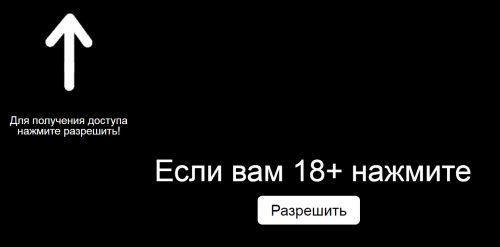

При переходе на сайт сразу редирект на другие непонятные сайты, как на рисунке слева.

Если обратить внимание, то после захода перенаправление на сайи mp3menu.org, а затем на другие, если зайти с админки, то редиректа нет.

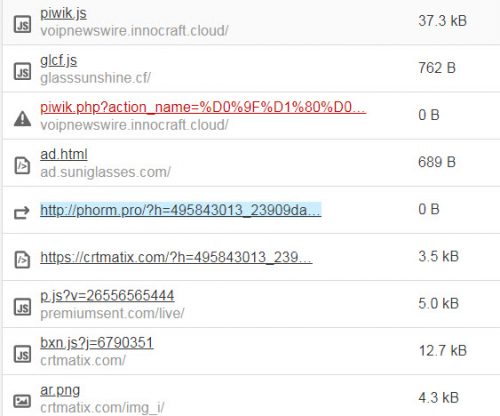

Просматривая код страницы, на которой видна загрузка скрипта со сторонних сервисов — crtmatix.com, phorm.pro не видно.

Каким образом попало это нужно выяснить, худшее здесь то, что Яндекс понизил позиции сайта и в поиске его теперь не найти, а был на первых местах.

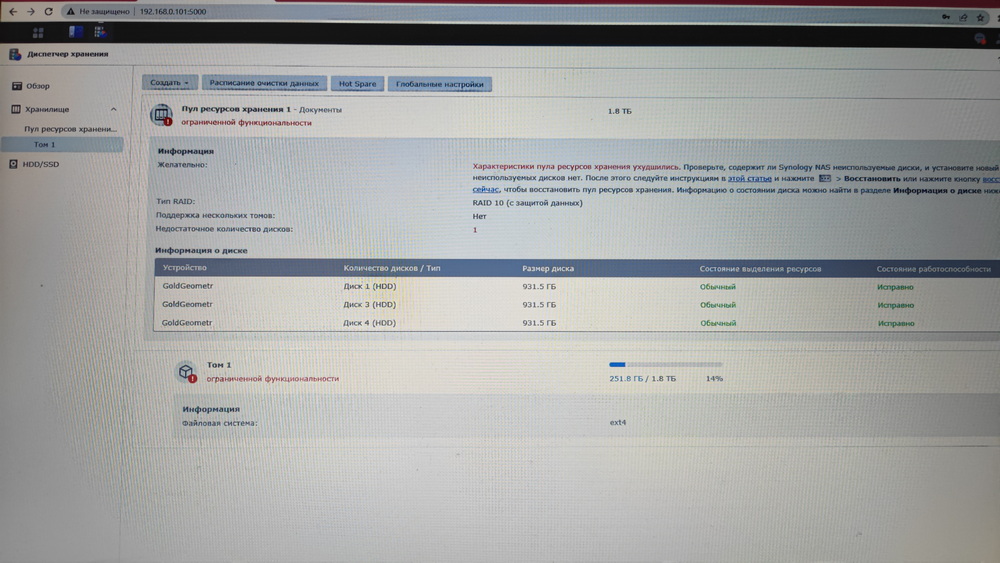

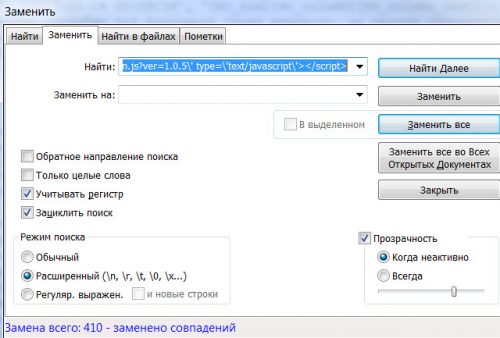

Увидел, что была взломана база данных, на каждую страницу сайта добавлены скрипты:

s2.voipnewswire.net/s2.js и cdn.examhome.net/cdn.js?ver=1.0.5

Проверил права доступа на все папки и файлы, движок сайта обновлен до последней версии, плагины тоже.

Всё заработало.

Думаю, что всё это попало на сайт через плагин super cache, поиск вирусов на сайте указал на его файлы.

Удаление файлов, проверка настроек и прав доступа ничего не изменила, через пол дня опять файлы кеша были заражены. Это уже не первый раз с плагином super cache, когда находят в нем уязвимости.

Я установил плагин Wp Rocket вместо него.